Entrar sin consentimiento al teléfono de otra persona es un asunto que sigue despertando opiniones encontradas. Pero, más allá de sus cuestionamientos éticos evidentes, se trata de una acción completamente realista que, sin importar las consecuencias, muchos están dispuestos a hacer.

Es allí donde comienza la fase 2: ¿cómo hackear una cuenta de Instagram para ver sus mensajes gratis? La investigación del tema tiene muchas aristas y puntos de vista diversos, desde métodos fraudulentos que ponen en riesgo la seguridad incluso del que quiere hackear otro dispositivo, hasta otras alternativas que podrían ser más efectivas, pero generarían algún tipo de gasto o inversión. En esta guía, las exploramos todas.

La respuesta es sí, aunque puede no llegar a ser tan sencillo como parece. Mientras algunos métodos exigen conocimientos informáticos intermedios o avanzados, algunos te ofrecen la opción de intentarlo en unos simples pasos.

Lo primero, es tomar la decisión. ¿Estás seguro de que quieres hacerlo? ¿Crees que de esa forma podrás resolver tus dudas? Luego de responder a estas preguntas lógicas, es que toca adentrarse en los pasos para lograrlo con éxito.

Los motivos son explícitamente subjetivos y dependen de las intencionalidades de cada quien. Los escenarios más comunes que se presentan en estos casos son padres que tienen la sospecha de que algo no anda bien en la vida privada de sus hijos, por haber notado algún cambio de actitud o comportamiento intrigante.

También se da la situación de las parejas, que muchas llegan a un punto de la relación en el que la desconfianza comienza a tomar protagonismo. Algunos quieren cerciorarse de que no están siendo engañados para saber si vale la pena darle una oportunidad a la unión, de superar las adversidades y seguir adelante.

Cuando un familiar o amigo está en situaciones comprometidas, pero no se abre completamente sobre ello, también entra en acción la idea de aplicar una técnica de hacking Instagram. De esta forma, aumentan las probabilidades de poder ayudarle o protegerlo ante cualquier peligro.

Ahora ponemos el verbo en acción. Estos 4 métodos abrirán tu abanico de posibilidades. Algunos son altamente recomendados y tienen muchas probabilidades de tener éxito al momento de saber cómo se hackea un Instagram.

Sin embargo, algunas de las técnicas existentes son todo lo contrario: pese a que podrían funcionar, no son para nada recomendables, ya que podrían ser ilegales en las jurisdicciones de casi todos los países del mundo.

Aunque los software espías de Instagram son, sin lugar a dudas, la mejor opción, ninguno de estos sistemas son del todo gratuitos, aunque la mayoría pone a tu disposición una versión de prueba sin costo alguno.

Entre las más populares y con mejor reputación está Spylix, que pone en tus manos prácticamente todas las funcionalidades existentes que responden a la pregunta de cómo se hackea un Instagram.

Posee una interfaz muy fácil de utilizar, apta para todos los niveles de conocimiento digital, incluidos los padres de edad avanzada que pueden llegar a tener complicaciones para adaptarse al panel de control.

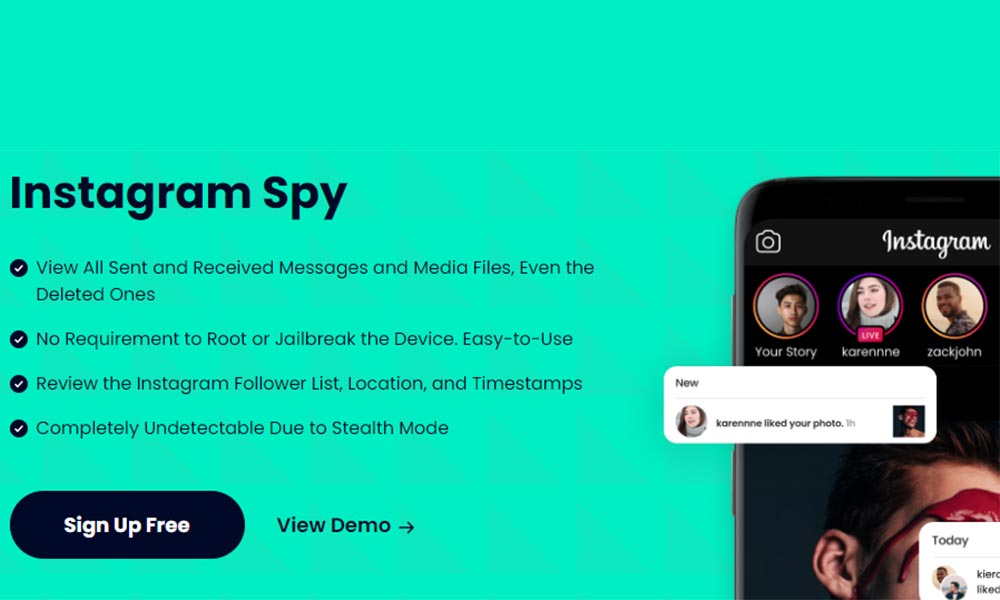

Si te has preguntado ¿qué puede hacer Spylix?, te sorprenderás al explorar todas sus funcionalidades de hacker para Instagram:

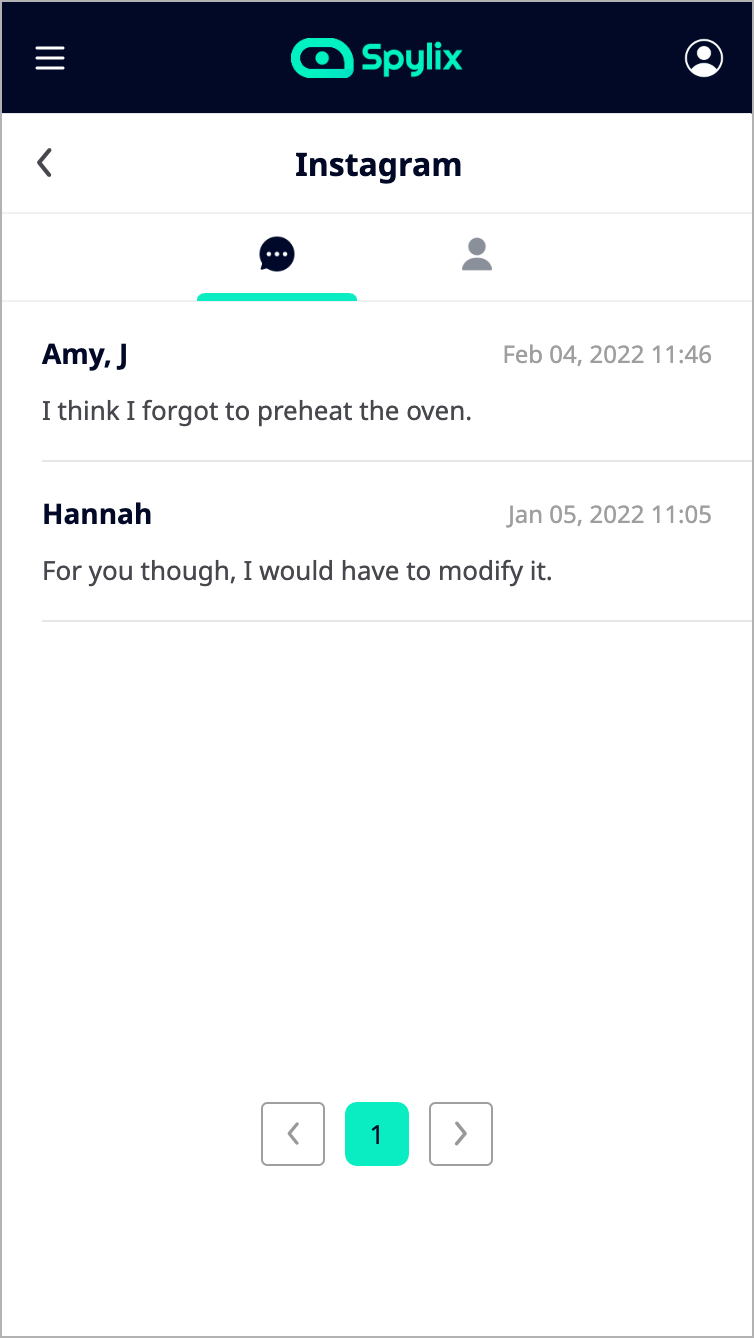

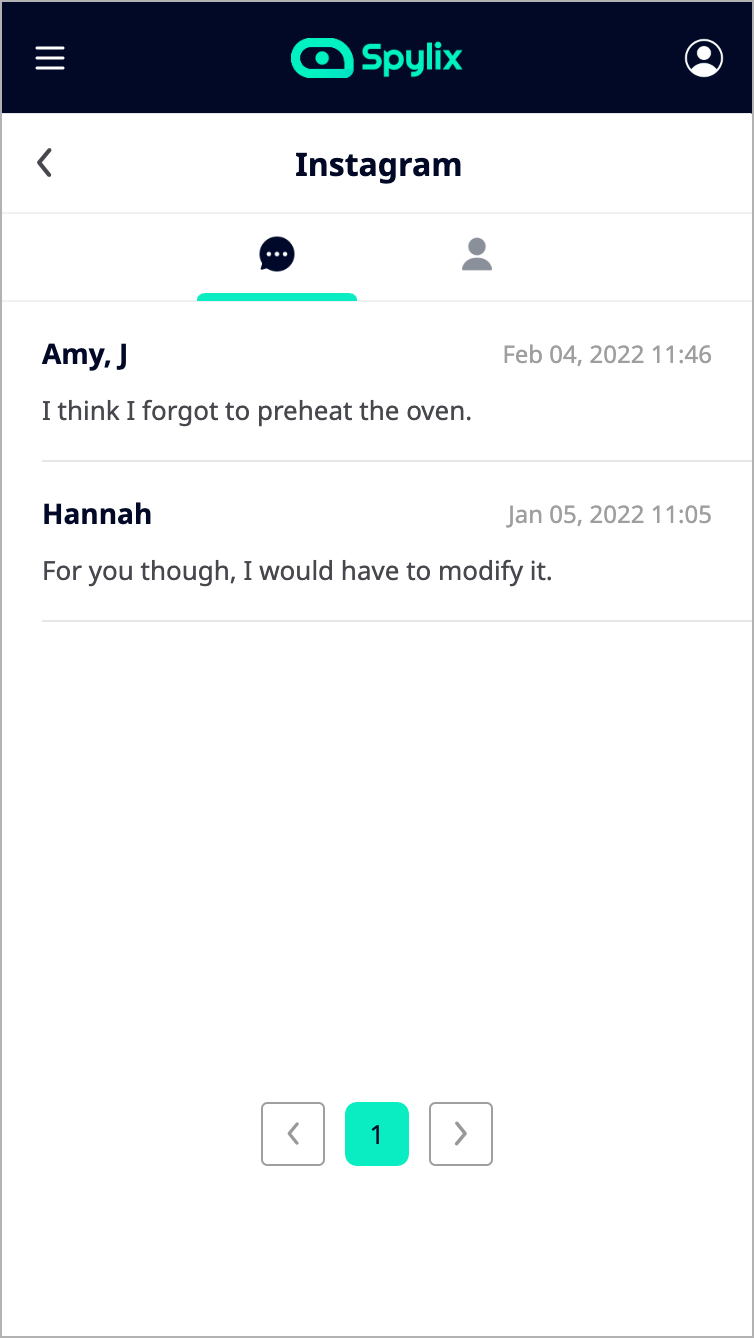

No te perderás ni un solo mensaje compartido en el Messenger de Instagram. Verás tanto los enviados como los recibidos, e incluso podrás acceder a los chats eliminados.

¿Te da curiosidad saber qué fotos y videos se comparten? El software espía de Instagram de Spylix lo pone al descubierto.

Mediante registros específicos y detallados, conocerás el momento exacto en el que sucedieron actividades de interacción, como publicaciones de fotos, comentarios y más.

Si el usuario del dispositivo objetivo tiene la opción activada, con Spylix podrás ver la ubicación desde donde han hecho sus posts.

Descubre todos los detalles de las listas de seguidores y seguidos de la cuenta objetivo, para llevar un registro personal de las personas que podrían ser una amenaza.

Otra característica top del software es que es completamente indetectable para la víctima. Nadie se enterará de que estás espiando un teléfono, gracias al modo sigiloso.

Además de ser compatible con todos los sistemas operativos, Spylix también es un sistema cero invasivo. Puede instalarse en muy pocos pasos, tanto en Android como en iOS, y no requiere desbloqueos complejos como root o jailbreak.

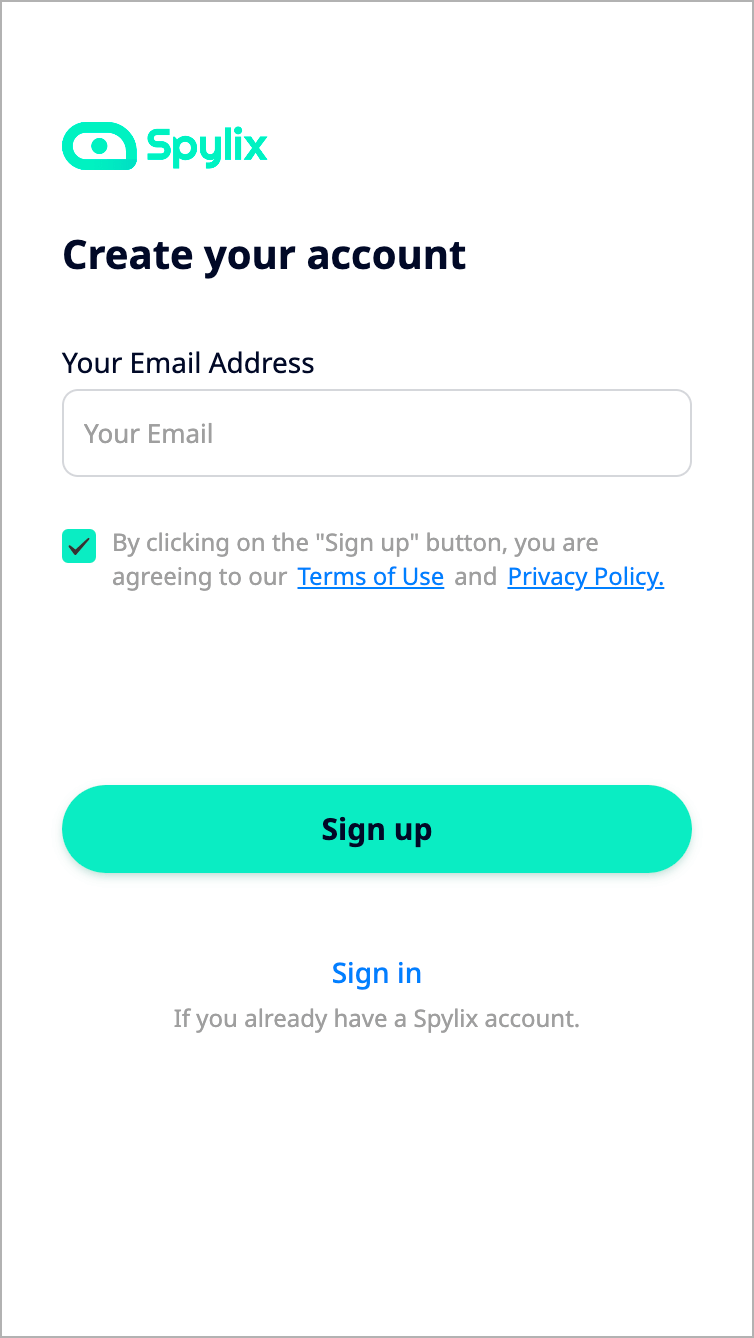

En teléfonos iPhone o iPads, sigue estos pasos:

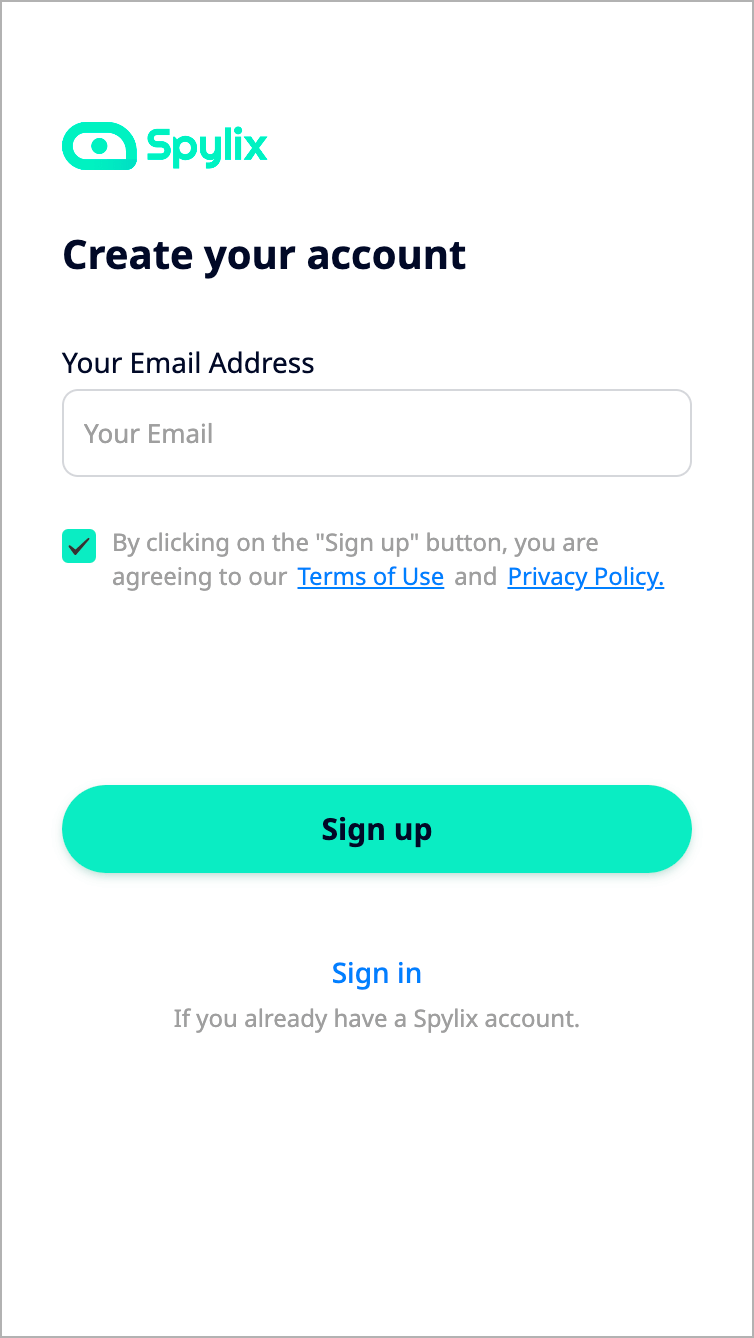

Paso 1: Escribe tu email en el sitio web oficial de Spylix para crearte una cuenta desde cero.

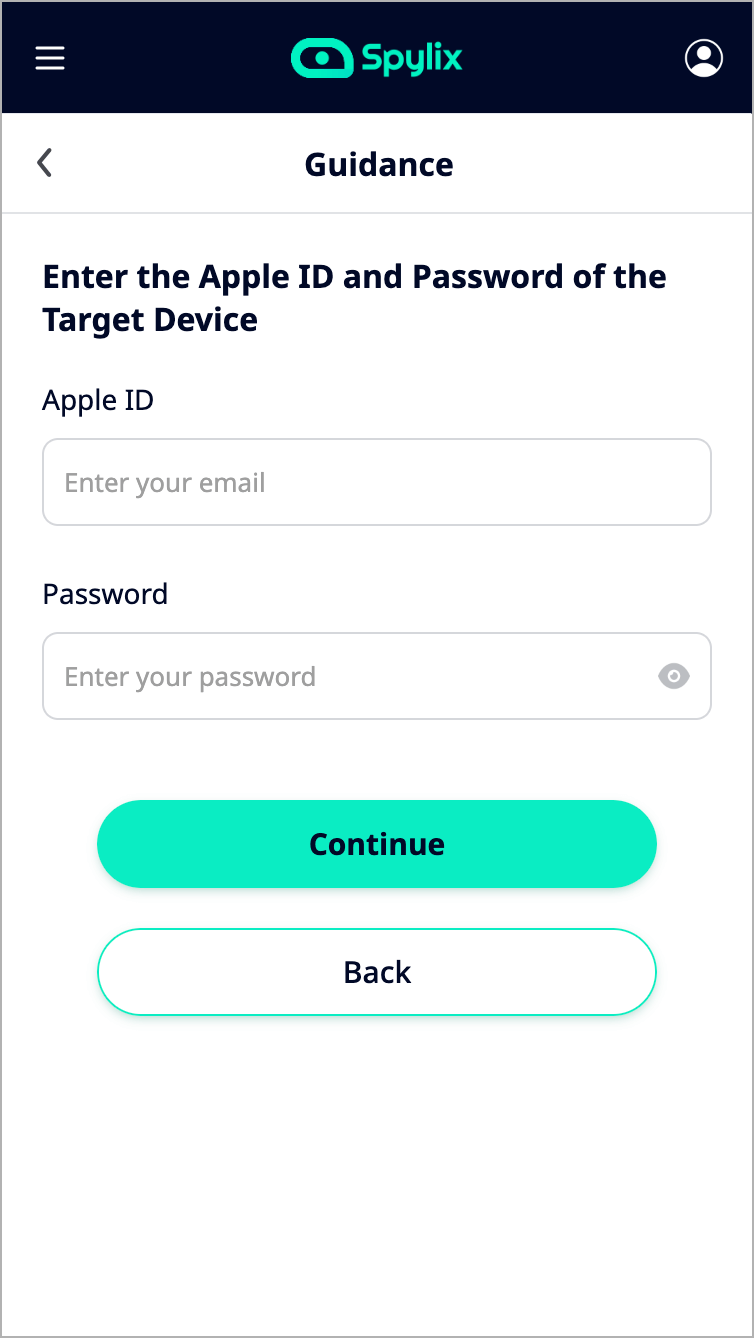

Paso 2: Pon los datos de Apple ID, de la cuenta que quieres monitorear. Avanza dando clic en “Continuar”.

Paso 3: Desde el panel de control de Spylix Instagram Spy App, podrás ver y usar todas las características disponibles.

En dispositivos Android, sigue estos pasos:

Paso 1: Crea un usuario y contraseña con tu correo electrónico, en la web de Spylix.

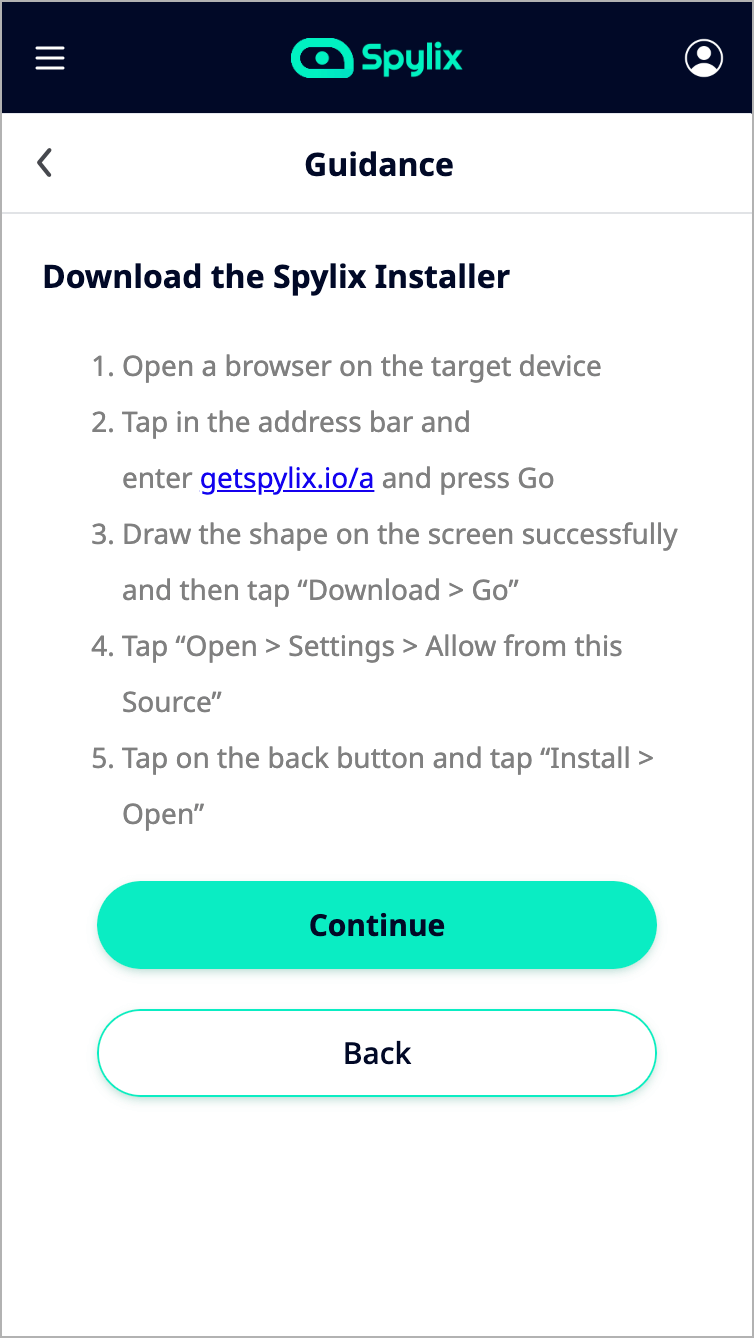

Paso 2: Ahora solo tienes que descargar la app. Sigue las instrucciones en pantalla para obtener el software en pocos minutos.

Paso 3: Ya puedes empezar a espiar Instagram en modo sigiloso con Spylix. Explora el panel de funciones en el apartado “Instagram”.

Adicional a todas las funcionalidades esenciales de monitoreo de Instagram, Spylix es una aplicación integral que te permite:

Instagram no es la única red social admitida por Spylix. También tendrás la oportunidad de monitorear redes como Facebook, TikTok o Snapchat, y servicios de mensajería instantánea como WhatsApp, Facebook Messenger, Line y Telegram, además de los SMS de la línea telefónica, incluidas las llamadas.

Mediant el GPS Tracker, verás las ubicaciones actuales del dispositivo objetivo y todos los lugares que ha visitado, con fecha y hora, utilizando el navegador del teléfono.

Lo mismo sucede con todos los correos electrónicos enviados, recibidos y borradores, gracias a la solución de Email tracking, que se suma a la función de espionaje de notas, galería y calendario.

Y para saber qué escribe al instante, la función Keylogger (disponible para Android y iPhone) registra todas las teclas pulsadas por el usuario. Estas son solo algunas de las muchas que están disponibles con Spylix.

Si ya tienes nombres apuntados en tu lista, o lugares sospechosos a los que poner cuidado especial, la función Keyword Alerts te ofrece la posibilidad de recibir notificaciones cuando estas palabras clave sean escritas en el teclado del dispositivo objetivo.

La ingeniería social influye en las víctimas de hackeo haciendo uso de técnicas sigilosas de engaño. Los perpetradores se inmiscuyen en las vidas de las personas objetivo con temas que aparentan ser de ayuda.

Presentándose bajo la fachada de una situación cotidiana, buscan obtener datos confidenciales, entre estos las credenciales que les permitan hackear una cuenta de Instagram para ver sus mensajes gratis.

Su naturaleza aparentemente “normal” dificulta su detección. Quienes la ejercen suelen prepararse meticulosamente para parecer creíbles y ganarse la confianza de la gente. Es una táctica compleja, ya que no implica el uso de software o apps de tecnología, sino habilidades psicológicas.

Contras:

Riesgos de la ingeniería social

Pasos comunes para realizarlo:

Paso 1: Habilidosamente, los hackers crean un perfil del objetivo para determinar cuáles son sus posibles vulnerabilidades.

Paso 2: El atacante interactúa con la víctima para ganarse su confianza. Eso suelen lograrlo al fingir ser una persona de autoridad o un conocido.

Paso 3: Luego de ganarse la confianza de la víctima, la manipulan para que revelen sus datos privados, como el usuario y la contraseña de Instagram.

Paso 4: La víctima, confiando en el atacante, ejecuta la acción solicitada, lo que termina por comprometer su seguridad y poner en riesgo su privacidad.

Paso 5: El hacker accede a la cuenta de Instagram y la utiliza para su beneficio, ya sea directamente o a través de una red más amplia de actividad delictiva.

De la misma ‘familia’ de la ingeniería social, la esencia del phishing es el fraude mediante el engaño. Utilizando emails, SMS o mensajes por apps como WhatsApp falsos, esta técnica busca obtener los datos de inicio de sesión de Instagram.

Las formas son muy diversas: la mayoría de estos mensajes contienen enlaces que redireccionan a las víctimas a sitios webs fraudulentos, diseñados como una fachada idéntica a las páginas oficiales (bancos, Instagram, redes sociales y más).

Otra variante del método implica que el usuario del dispositivo objetivo caiga en la trampa del enlace para que éste instale en su teléfono o computador un sistema de malware que permita a los hackers obtener la información confidencial.

Contras

Riesgos del phishing

Pasos comunes para realizarlo:

Paso 1: Los atacantes seleccionan su objetivo y crean un correo electrónico, mensaje o página web falsa que imite a un sitio web confiable.

Paso 2: Recopilan información sobre la entidad que pretenden falsificar para hacer que el engaño sea lo más convincente posible.

Paso 3: Envían emails o mensajes de texto, esperando que los destinatarios muerdan el anzuelo y proporcionen información confidencial de inicio de sesión en Instagram.

Paso 4: Crean formularios o páginas web donde las víctimas ingresan datos personales, como datos de acceso o números de tarjetas de crédito.

Paso 5: Utilizan la información obtenida para ver cómo hackear una cuenta de Instagram para ver sus mensajes gratis.

La adivinación de contraseñas es una técnica de ciberataque con la que los hackers intentan descifrar contraseñas para irrumpir en cuentas, como las de Instagram. Los métodos varían en complejidad, desde conjeturas simples basadas en información personal hasta algoritmos avanzados que prueban múltiples combinaciones.

Aniversarios, fechas especiales, nombres de mascotas y apodos son algunos de los elementos informativos que se utilizan con frecuencia como “input” para descubrir la combinación apropiada.

Las probabilidades de éxito dependen de factores como la complejidad de las contraseñas de Instagram. Cuando estas carecen de combinaciones variadas, entran en acción los conocidos como ‘ataques de diccionario’, en los que el perpetrador prueba claves comunes que son muy fáciles de adivinar.

Contras

Pasos comunes para realizarlo:

Paso 1: Se recopila información personal de la víctima ingresando a su perfil de Instagram.

Paso 2: El hacker procede a probar de manera sistemática distintas combinaciones de contraseñas.

Paso 3: Uso de ataques de diccionario con listas de contraseñas, combinaciones de números y frases comunes.

Paso 4: Eludir protocolos de seguridad básicos a través de la automatización de intentos de inicios de sesión.

Si sospechas que tu cuenta de Instagram está en poder de un pirata o stalker, hay algunas señales reveladoras a las que prestar atención. Primero, revisa si has recibido notificaciones de actividad inusual, como inicios de sesión desde ubicaciones desconocidas o dispositivos que no reconoces.

Estas alertas son los primeros indicios de que algo no está bien. Además, si encuentras publicaciones, comentarios o mensajes que no recuerdas haber hecho, es probable que alguien más tenga el control de tu cuenta.

Otro síntoma preocupante es no poder ingresar a tu perfil porque la contraseña ya no funciona. Esta es una señal alarmante porque indica que pudo haber sido cambiada sin tu consentimiento.

Intenta restablecer la contraseña de tu cuenta de Instagram utilizando la función de recuperación disponible en la misma plataforma.

Esto te puede servir para ‘ponerle un candado’ a tu cuenta si el hacker cambió tu contraseña.En caso que no puedas recuperarla por esa vía, busca la opción de ayuda de Instagram para reportar el incidente y sigue las instrucciones específicas para casos de cuentas hackeadas.

Mientras estás en este proceso, informa a tus contactos sobre la situación para que estén alerta ante cualquier actividad sospechosa. Una vez que recuperes el acceso, revisa todas las configuraciones de seguridad, desconecta las aplicaciones de terceros no autorizadas y cambia las contraseñas de cualquier otro servicio donde hayas usado la misma clave.

La prevención es clave cuando se trata de la seguridad de tu cuenta de Instagram. Para blindar tu perfil contra ataques, empieza por activar la autenticación de dos factores, que añade una capa adicional de seguridad solicitándote un código de acceso desde tu teléfono cada vez que inicies sesión.

Sé astuto con tu contraseña: crea una que sea compleja y única, utilizando una mezcla de letras mayúsculas, minúsculas, números y símbolos. Asegúrate de cambiarla con regularidad. Mantén tu dirección de correo electrónico y número de teléfono asociados a la cuenta actualizados para que siempre puedas recuperar tu acceso si es necesario.

Ten cuidado con enlaces de malware y mensajes de phishing. No ingreses tus datos personales de Instagram en ningún sitio web sin antes asegurarte de que es auténtico y oficial.

El proceso de cómo hackear una cuenta de Instagram para ver sus mensajes gratis es posible y hay muchos métodos diferentes para lograrlo. Spylix ofrece amplias posibilidades de espionaje legal, funcionando en modo de fondo que no alerta al dueño del dispositivo objetivo.

Esta funcionalidad otorga a las personas el poder de monitorear con plena libertas las interacciones dentro de esta red social, con acceso a los chats privados, publicaciones, estados de Instagram, lista de contactos y archivos multimedia compartidos.

Su proceso de instalación es fácil y rápido, en solo tres pasos, compatible con Android e iOS. Además de Instagram, Spylix también tiene todo lo necesario para espiar las demás características de un teléfono, desde sus lugares visitados con GPS, llamadas, SMS y otras apps populares, entre las que destacan WhatsApp, Facebook y Telegram.

Hay tantas cosas que puedes hacer con Spylix que no hay forma de incluirlas todas en una breve lista. ¡Aquí tienes algunas de las características más destacadas que más gustan a nuestros clientes!